Alapfogalmak

Virtuális magánhálózat (VPN, angolul Virtual Private Network) egy nyilvános hálózaton keresztül kiterjeszti a helyi hálózatot, lehetővé teszi a felhasználók számára, hogy egy megosztott vagy nyilvános hálózaton keresztül úgy küldjenek és fogadjanak adatokat,mintha számítógépeik közvetlenül kapcsolódnának a helyi hálózathoz. A kapcsolat „magán”-jellegét az adja, hogy a VPN-en keresztül menő adatok a titkosítás miatt nem láthatók az eredeti hálózaton. A titkosítás általánosan használt szolgáltatása a VPN-nek, de titkosítás nélkül is használható a különböző adatfolyamok elkülönítésére vagy a hálózat logikai felépítésének egyszerűsítésére. (Forrás: Wikipédia)

Céges hálózat elérése

A VPN egy gyakori alkalmazása, amikor a munkatársak a cég belső hálózatához távolról biztonságosan férhetnek hozzá: az interneten keresztül titkosított csatorna hozható létre a dolgozó számítógépe és a vállalat szervere között.

Internethasználat

Számos cég kínálja nyilvános szolgáltatásként, hogy VPN-szerveren keresztül böngészhetünk a világhálón. Ilyen szolgáltatás igénybevétele esetén a saját gépünk és a VPN-szolgáltató szervere között egy titkosított kapcsolatot építünk ki, és a publikus internetre a szolgáltató szerverének nevében lépünk ki. Előnyei a közvetlen internethasználathoz képest:

- a webhelyek számára az adatforgalom a VPN-szerver országából érkezőnek látszik;

- a saját internetszolgáltató nem látja az adatforgalom részleteit;

- nyilvános hálózat használata esetén nehezíti az adathalászok dolgát.

Hátrányai:

- lassabb internetelérés;

- az adatforgalom részleteit a VPN-szolgáltató látja.

VPN használata a blackPanther OS-ben

Számos VPN szolgáltató létezik már. A gyors kapcsolat fenntartásához fizetős szolgáltatásra lesz szükségünk mert az ingyenes VPN szolgáltatók nem csak túlterheltek, de díjtalanul nem fogják átengedni nekünk a legnagyobb sávszélességüket. A VPN szolgáltatások eléréséhez használhatunk:

- VPN kliensprogramot ami jellemzően harmadik féltől származik, és/vagy nyílt forráskódból. Például: ProtonVPN kliens, vagy akár egy grafikus VPN-kliens a NordVPN szolgáltáshoz , SurfSharkVPN-hez surfshark-vpn (parancssoros) klienst

- A rendszer hálózatkezelő (NetworkManager) szolgáltatásának használatával kapcsolódunk (javasolt)

VPN kapcsolat hozzáadása és beállítása

Amennyiben harmadik féltől származó kliensprogramot akarunk használni, telepítsük a kliensprogramot és kövessük a gyártó/szolgáltató utasításait.

Ebben a példában a blackPanther OS hálózatkezelőjéhez adunk hozzá egy VPN kapcsolatot

ProtonVPN vagy NordVPN szolgáltatás használatához:

1.) Szükséged lesz egy ProtonVPN vagy NordVPN fiókra…

VPN beállítások importálása

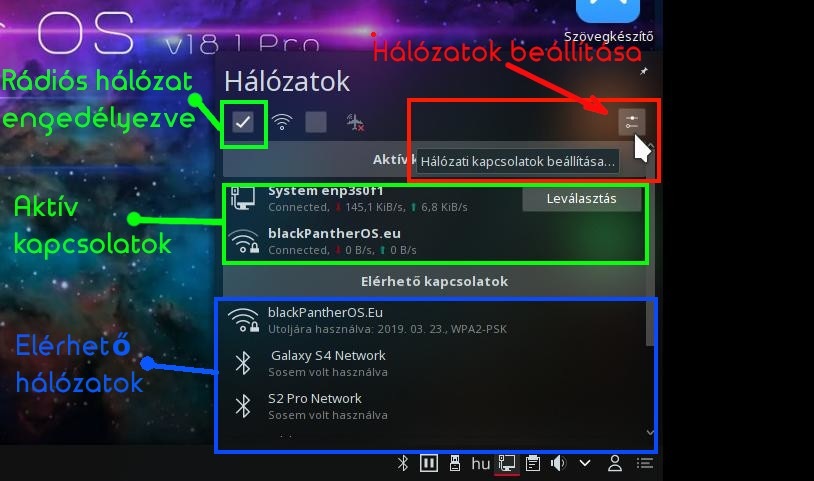

- Kattints a hálózat ikonra a tálcán és válaszd a „

Hálózati kapcsolatok beállítása” ikont a jobb felső sarokban (ez a beállítás elérhető a jobb kattintással a hálózatikonon, vagy a Rendszerbeállítások > Hálózatok > Kapcsolatok menüpontban is). - A + szimbólum segítségével tudunk új kapcsolatot hozzáadni a rendszerhez, kattintsunk rá.

- Görgessünk az „

Egyéb” szekcióhoz és válasszuk a „VPN kapcsolat importálása..” lehetőséget - Engedélyezd a hitelesítőadatok (certifikáció) átmásolásátA teljes tartalom csak bejelentkezés után olvasható tovább...

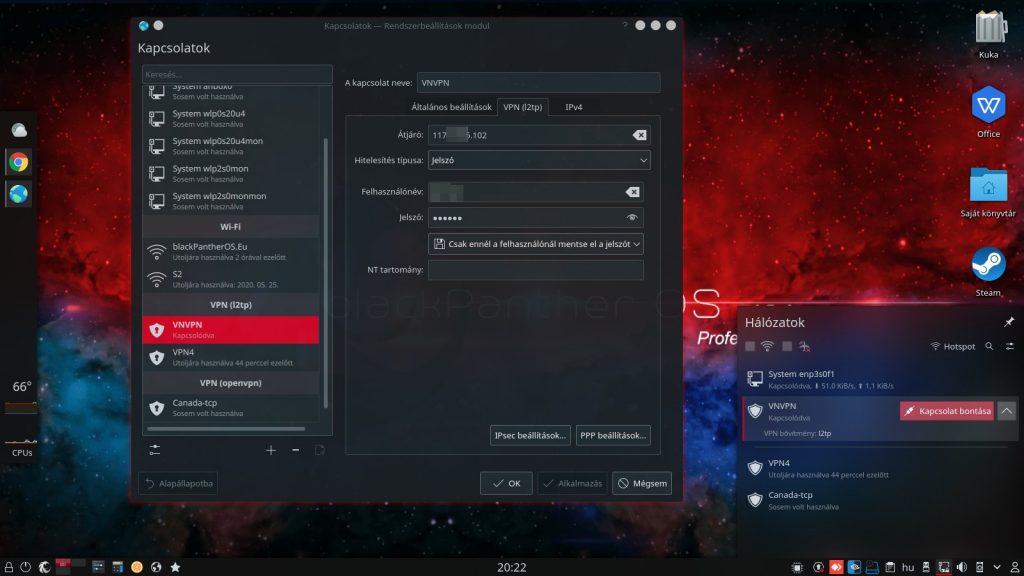

Beimportált VPN kapcsolat Több VPN kapcsolatot is felvehetünk, és amikor használni akarjuk a VPN szolgáltatást, csak kattintatnunk kell a „

Kapcsolódás” gombra a hálózatkezelő tálcaikonon.

VPN kapcsolat kiválasztása SurfSharkVPN szolgáltatás használatához:

1.) Szükséged lesz egy SurfSharkVPN fiókra..

A teljes tartalom csak bejelentkezés után olvasható tovább...L2TP/IPSec

Layer 2 Tunneling Protocol (L2TP)

Az l2tp/IPsec VPN kapcsolat létrehozásához három ipsec háttérprogram is rendelkezésre áll:

- OpenSwan (libreswan csomag biztosítja!)

- networkmanager-libreswan

VAGY (lehet, hogy a két szolgáltatás összeveszik, ezért csak az egyik javasolt!): - Strongswan (strongswan és strongswan-libipsec csomagokra van szükség)

- networkmanager-strongswan

Mindig kell: - networkmanager-l2tp

Egyes esetekben az xl2tpd szolgáltatás akadályozhatja az L2TP/IPSec VPN kapcsolat létrehozását! Tiltsuk le az xl2tpd háttér szolgáltatást….

Útmutató

Automatikus kapcsolódás

Fejlesztés alatt van, a NetworkManager-be hamarosan bekerül a „kapcsolat automatikus aktiválása” opció.

Addig is:

További, de olvasásra szoruló részletekért kattints ide ...

012/etc/NetworkManager/dispatcher.d/vpn-upA vpn-up legyen futtatható (chmod +x vpn-up), a tartalma:

01234567891011121314151617181920#!/bin/shVPN_NAME="a neve a VPN kapcsolatnak ami meg lett adva a NetworkManager-ben"ESSID="Wi-Fi hálózat ESSID (nem a kapcsolat neve)"interface=$1 status=$2case $status inup|vpn-down)if iwgetid | grep -qs ":\"$ESSID\""; thennmcli connection up id "$VPN_NAME"fi;;down)if iwgetid | grep -qs ":\"$ESSID\""; thenif nmcli connection show --active | grep "$VPN_NAME"; thennmcli connection down id "$VPN_NAME"fifi;;esacVagy amikor jelszót kell megadni a VPN-hez külön! Mentsük el a jelszót egy fájlba:

0123/útovnala/a/jelszó-fájlnak, amiben ez van:vpn.secrets.password:JELSZAVAD01234567891011121314151617181920#!/bin/shVPN_NAME="a neve a VPN kapcsolatnak ami meg lett adva a NetworkManager-ben"ESSID="Wi-Fi hálózat ESSID (nem a kapcsolat neve)"interface=$1 status=$2case $status inup|vpn-down)if iwgetid | grep -qs ":\"$ESSID\""; thennmcli connection up id "$VPN_NAME" passwd-file /útovnala/a/jelszó-fájlnakfi;;down)if iwgetid | grep -qs ":\"$ESSID\""; thenif nmcli connection show --active | grep "$VPN_NAME"; thennmcli connection down id "$VPN_NAME"fifi;;esacEgy lehetséges megoldás még a jelszó tárolására, közvetlenül a konfigurációs fájlba a következő szakasz hozzáadásával

vpn-secrets01234567[vpn]....password-flags=0[vpn-secrets]password=<i>JELSZAVAD</i>Hibakeresés

- OpenVPN

Az OpenVPN beállítómappája az

'/etc/openvpn'útvonalon található. Amennyiben rendelkezünk beállítófájlokkal,xy_beallitofajl.ovpnnéven mentsük ide.Nyissuk meg az

xy_beallitofajl.ovpnfájlt és két sort módosítsunk:További, de olvasásra szoruló részletekért kattints ide ...

0123# auth-user-pass -t módsítsuk erre:auth-user-pass /etc/openvpn/tesztlogin.txtÉs még módosítsuk a

verbsort0123# verb 3-at módosítsuk legalább 5-re hibakereséshezverb 5Most hozzunk létre egy

/etc/openvpn/tesztlogin.txtfájlt és adjuk meg a hitelesítő adatokat így:01234#/etc/openvpn/tesztlogin.txtfelhasználónevemjelszavamA kapcsolat tesztelése

0123cd /etc/openvpnopenvpn xy_beallitofajl.ovpn #enterValami ilyet kell látnunk:

012345678910111213141516171819202122232425262728293031323334353637383940414243444546474849505152Sat Mar 6 09:36:49 2021 WARNING: file '/etc/openvpn/tesztlogin.txt' is group or others accessibleSat Mar 6 09:36:49 2021 OpenVPN 2.4.6 x86_64-blackPanther-linux-gnu [SSL (OpenSSL)] [LZO] [LZ4] [EPOLL] [MH/PKTINFO] [AEAD] built on Sep 17 2018Sat Mar 6 09:36:49 2021 library versions: OpenSSL 1.1.1e 17 Mar 2020, LZO 2.10Sat Mar 6 09:36:49 2021 WARNING: --ping should normally be used with --ping-restart or --ping-exitSat Mar 6 09:36:49 2021 NOTE: --fast-io is disabled since we are not using UDPSat Mar 6 09:36:49 2021 Outgoing Control Channel Authentication: Using 512 bit message hash 'SHA512' for HMAC authenticationSat Mar 6 09:36:49 2021 Incoming Control Channel Authentication: Using 512 bit message hash 'SHA512' for HMAC authenticationSat Mar 6 09:36:50 2021 TCP/UDP: Preserving recently used remote address: [AF_INET]185.108.106.74:1443Sat Mar 6 09:36:50 2021 Socket Buffers: R=[131072->131072] S=[16384->16384]Sat Mar 6 09:36:50 2021 Attempting to establish TCP connection with [AF_INET]185.108.106.74:1443 [nonblock]Sat Mar 6 09:36:51 2021 TCP connection established with [AF_INET]185.108.106.74:1443Sat Mar 6 09:36:51 2021 TCP_CLIENT link local: (not bound)Sat Mar 6 09:36:51 2021 TCP_CLIENT link remote: [AF_INET]185.108.106.74:1443Sat Mar 6 09:36:51 2021 TLS: Initial packet from [AF_INET]185.108.106.74:1443, sid=3e35b708 41cd1e1aSat Mar 6 09:36:51 2021 WARNING: this configuration may cache passwords in memory -- use the auth-nocache option to prevent thisSat Mar 6 09:36:51 2021 VERIFY OK: depth=2, C=VG, O=Surfshark, CN=Surfshark Root CASat Mar 6 09:36:51 2021 VERIFY OK: depth=1, C=VG, O=Surfshark, CN=Surfshark Intermediate CASat Mar 6 09:36:51 2021 VERIFY KU OKSat Mar 6 09:36:51 2021 Validating certificate extended key usageSat Mar 6 09:36:51 2021 ++ Certificate has EKU (str) TLS Web Server Authentication, expects TLS Web Server AuthenticationSat Mar 6 09:36:51 2021 VERIFY EKU OKSat Mar 6 09:36:51 2021 VERIFY OK: depth=0, CN=fr...........comSat Mar 6 09:36:51 2021 [fr-bod-v024.prod.surfshark.com] Peer Connection Initiated with [AF_INET]185.108.106.74:1443Sat Mar 6 09:36:52 2021 SENT CONTROL [fr-bod-v024.prod.surfshark.com]: 'PUSH_REQUEST' (status=1)Sat Mar 6 09:36:52 2021 PUSH: Received control message: 'PUSH_REPLY,dhcp-option DNS 162.252.172.57,dhcp-option DNS 149.154.159.92,redirect-gateway def1,sndbuf 524288,rcvbuf 524288,explicit-exit-notify,block-outside-dns,route-gateway 10.7.7.1,topology subnet,ping 60,ping-restart 180,ifconfig 10.7.7.5 255.255.255.0,peer-id 0,cipher AES-256-GCM'Sat Mar 6 09:36:52 2021 Options error: Unrecognized option or missing or extra parameter(s) in [PUSH-OPTIONS]:7: block-outside-dns (2.4.6)Sat Mar 6 09:36:52 2021 OPTIONS IMPORT: timers and/or timeouts modifiedSat Mar 6 09:36:52 2021 OPTIONS IMPORT: --explicit-exit-notify can only be used with --proto udpSat Mar 6 09:36:52 2021 OPTIONS IMPORT: --sndbuf/--rcvbuf options modifiedSat Mar 6 09:36:52 2021 Socket Buffers: R=[131072->425984] S=[87040->425984]Sat Mar 6 09:36:52 2021 OPTIONS IMPORT: --ifconfig/up options modifiedSat Mar 6 09:36:52 2021 OPTIONS IMPORT: route options modifiedSat Mar 6 09:36:52 2021 OPTIONS IMPORT: route-related options modifiedSat Mar 6 09:36:52 2021 OPTIONS IMPORT: --ip-win32 and/or --dhcp-option options modifiedSat Mar 6 09:36:52 2021 OPTIONS IMPORT: peer-id setSat Mar 6 09:36:52 2021 OPTIONS IMPORT: adjusting link_mtu to 1658Sat Mar 6 09:36:52 2021 OPTIONS IMPORT: data channel crypto options modifiedSat Mar 6 09:36:52 2021 Data Channel: using negotiated cipher 'AES-256-GCM'Sat Mar 6 09:36:52 2021 Outgoing Data Channel: Cipher 'AES-256-GCM' initialized with 256 bit keySat Mar 6 09:36:52 2021 Incoming Data Channel: Cipher 'AES-256-GCM' initialized with 256 bit keySat Mar 6 09:36:52 2021 ROUTE_GATEWAY 192.168.1.254/255.255.255.0 IFACE=enp3s0f1 HWADDR=74:e6:e2:26:4b:82Sat Mar 6 09:36:52 2021 TUN/TAP device tun0 openedSat Mar 6 09:36:52 2021 TUN/TAP TX queue length set to 100Sat Mar 6 09:36:52 2021 do_ifconfig, tt->did_ifconfig_ipv6_setup=0Sat Mar 6 09:36:52 2021 /usr/sbin/ifconfig tun0 10.7.7.5 netmask 255.255.255.0 mtu 1500 broadcast 10.7.7.255Sat Mar 6 09:36:52 2021 /usr/sbin/route add -net 185.108.106.74 netmask 255.255.255.255 gw 192.168.1.254Sat Mar 6 09:36:52 2021 /usr/sbin/route add -net 0.0.0.0 netmask 128.0.0.0 gw 10.7.7.1Sat Mar 6 09:36:52 2021 /usr/sbin/route add -net 128.0.0.0 netmask 128.0.0.0 gw 10.7.7.1Sat Mar 6 09:36:52 2021 Initialization Sequence CompletedAmennyiben a kapcsolat konzolból felépül de a rendszer kapcsolatkezelőjével nem, a kapcsolatkezelő beállításai hibásak!

Hozzászólások lezárva